[IDプロバイダの連携(Identity Provider Federation )]セクション

- 適用範囲: Subscription Hubに関連付けられたすべてのBoardクラウドサブスクリプション

内容: [IDプロバイダの連携(Identity Provider Federation )]セクションの概要

[IDプロバイダの連携(Identity Provider Federation )]セクションでは、Boardへのログインに使用するユーザーID情報や認証を扱うサードパーティサービスを追加したり、構成することができます。 これらのサービスはフェデレーションIDプロバイダ、または外部IDプロバイダ(IDP)と呼ばれ、いくつかの標準に準拠している必要があります。つまり、 Boardは、SAML2およびOIDC標準を使用するIDプロバイダをサポートしています。

フェデレーションIDプロバイダは、ユーザーIDを検証したり、ユーザー認証データや権限データのやりとりを担います。また、JSON Webトークンクレームを介して、各IDに関する一連の情報を提供します。これはエンコードされたIDトークン(文字シーケンス)の形でアプリケーションサービスに送信されます。

フェデレーションIDプロバイダを使用してユーザー認証に成功すると、本アプリケーション()は

これらのクレームは、キーと値のペアとして表示されます。キーは文字列(string)で、値は有効なJSONデータタイプ(tring、number、object、array、booleanまたはnull)である必要があります。

たとえば、JSONに3つのクレーム("name"、"email"、"phone")が含まれている場合、次のようになります:

| {

"name": "John Smith" "email": "john@acme.com" "phone": "+1-541-754-3010" } |

Subscription Hubの[IDプロバイダの連携(Identity Provider Federation )]セクションでは、一覧のすべてのIDP。

たとえば、ログイン毎にユーザーのメールを取得できるように、ユーザープロファイルの[メール(Email)]フィールドを、外部IDPが送信する適切なクレームにマッピングすることができます。

この情報は、ユーザーがログインするたびに更新され、以前に保存された手動の変更を上書きします。

マッピングされたクレームが見つからない場合(Null応答)、もしくは空または空白の値が返される場合、システムは、デフォルトのユーザーメタデータのシステム定義のマッピングルールに従います。マッピングされたクレームが見つからない場合(Null応答)、もしくは空または空白の値が返される場合、上書きは行われず、情報は以前に保存されたままになります。

[IDプロバイダの連携(Identity Provider Federation)]ホームページにアクセスすると、構成されたすべてのIDPが、作成日順に並び替えられた一覧で表示されます。一覧の右側に表示されるその他の情報は、各IDPが使用するプロトコル、および前回の構成更新の情報です。

![[IDプロバイダの連携(Identity Provider Federation)]ホームページ](../assets/images/home page epf.png)

リスト内のアイテムをクリックすると、構成を確認したり、必要に応じて変更することができます。

フェデレーションIDプロバイダが1人以上のユーザーに関連付けられている場合、削除できません。 削除するには、まず、関連付けられている各ユーザーの「ユーザープロファイル」パネルにある[認証タイプ(Authentication type)]ドロップダウンから関連付けを削除します。

登録プロセスでフェデレーションIDプロバイダが使用されている場合、削除できません。 削除するには、[デフォルト権限(Default Authorizations)]ページの[認証タイプ(Authentication type)]ドロップダウンで選択を解除します。

方法: 新しいIDプロバイダの追加

新しいフェデレーションIDプロバイダを追加するには、使用されるプロトコル(SAML2 またはOIDC)に応じて、必要なすべての技術情報と構成値が必要になります。必ずこれらを手元に置きます。

SAML 2認証プロトコルを使用するIDプロバイダ

SAM2を使用するIDPを新しく追加するには、以下の手順を行います。

- [+IDプロバイダ(+IDENTITY PROVIDER)]をクリックし、IDプロバイダの名前を入力し、SAML2プロトコルタイプを選択します。

IDプロバイダ名は50文字以下でなければなりません - すべての必須フィールドに入力し、該当する場合はチェックボックスをオンにします。

[モジュールパス(MODULE PATH)]値は一意である必要があります。

[IDPロードメタデータ(IDP LOAD METADATA)]チェックボックスは、外部IDPメタデータの場所を指定します。 IDPのメタデータを読み込むとき、SAML 2は通常、EntityIdをメタデータへのURLとして解釈します。 メタデータが別の場所にある場合、このチェックボックスをオンにして、[メタデータタイプ(METADATA TYPE)]フィールドと[メタデータの場所(METADATA LOCATION)]フィールドを設定して、指定することができます。

必要な構成の設定はXML形式で送信する必要があり、オンライン上のファイルの場所を示す単純なURLを使用するか、適切にフォーマットされたXMLファイルをアップロードします。 どちらの場合も、XMLファイルはSAML 2スキーマ仕様に準拠している必要があります。

[IDP起点ログインを許可(ALLOW IDP INITIATED LOGIN)]チェックボックスがオンの場合、外部IDPが認証プロセスを開始できることを示します。 オフにした場合、認証プロセスはSubscription Hubからの認証要求によって開始される必要があります。 -

(オプション)SAMLリクエスト、レスポンス、およびアサーションの署名に使用されるSAML署名証明書をSubscription HubからフェデレーションIDプロバイダにアップロードします

-

(オプション)[すべての設定(All settings)]をクリックすると、オプション設定のすべての一覧が表示されます。 必要に応じて構成

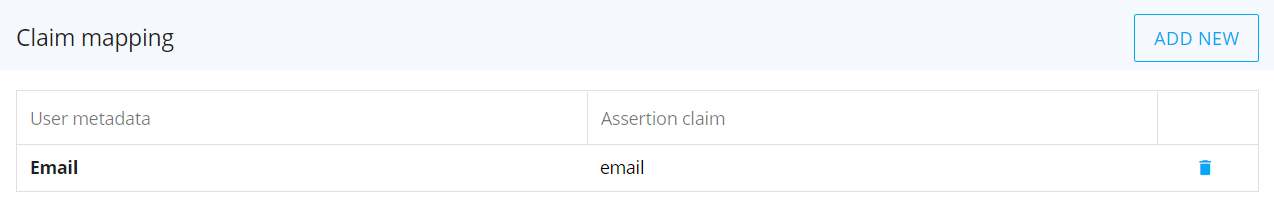

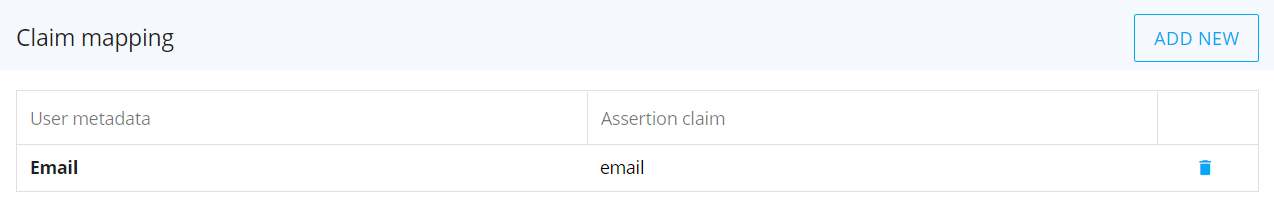

- (オプション)クレームのマッピングを構成します。 以下のテーブルの[新規追加(ADD NEW)]ボタンをクリックして、新しく作成された行を構成します。[ユーザーメタデータ(User metadata)]列のドロップダウンリストからユーザーメタデータ属性を選択し、[アサーションクレーム(Assertion claim)]列に、IDPが使用する該当するアサーションクレームを入力します。 [Enter]を押すか、テーブルの外側をクリックすると、マッピング情報が保存されます。

ごみ箱アイコンをクリックすると、対応するクレームマッピング情報が削除されます。[アサーションクレーム(Assertion Claim)]フィールドに入力されたキーと、外部IDPが送信するキーは正確に一致する必要があります。クレームのマッピングは大文字と小文字が区別されます。

[ユーザーメタデータ(User metadata)]ドロップダウンリストには、デフォルトで以下のユーザーメタデータが表示されます。

-

アバター画像(Avatar Image)

-

カルチャー(Culture)

-

メール(Email)

-

名前(Name)

-

電話番号(Phone Number)

すべてのカスタムユーザーメタデータ属性も、デフォルトで[ユーザーメタデータ(User metadata)]ドロップダウンリストに含まれます。

マッピングが誤っているか存在しない場合、システムは、外部IDPが送信する一般的に使用されるクレームの有効な値を検索し、デフォルトのユーザーメタデータを入力します。 このプロセスの詳細については、こちらのページを参照してください。

-

- 構成が適切に完了すると、[追加(ADD)]ボタンがアクティブになります。 このボタンをクリックすると、新しく構成したIDプロバイダが保存されます。

新しいSAML2ベースのIDPの構成が成功した後、ユーザーログイン時に生成されたIDトークンに「sub」クレームまたは「http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier」クレームの有効な値が含まれていることを確認してください。

この情報は必須であり、大文字と小文字が区別され、適切なフォーマットでなければなりません。Subscription Hub内のユーザーアカウントに格納されている[アカウント名(accountname)]の値と一致しない場合、または情報が見つからない場合、ユーザーはBoardにアクセスできなくなり、直接承認の登録プロセスがアクティブな場合、ログイン時にユーザーアカウントは作成されません。

OIDC認証プロトコルを使用するIDプロバイダ

OIDCを使用するIDPを新しく追加する場合、以下の手順を行います。

- [+IDプロバイダ(+IDENTITY PROVIDER)]をクリックし、IDプロバイダの名前を入力し、OIDCプロトコルタイプを選択します。

IDプロバイダ名は50文字以下でなければなりません - すべての必須フィールドに入力し、該当する場合はチェックボックスをオンにします。

[トークンの保存(SAVE TOKENS)]チェックボックスがオンの場合、認証に成功した後、アクセストークンと更新トークンを認証Cookieに格納することができます。

[HTTPSメタデータを要求(REQUIRES HTTPS METADATA)]チェックボックスがオンの場合、メタデータアドレスまたは[権限(AUTHORITY)]フィールドにHTTPSが必要かどうかを定義します。 - (オプション)[すべての設定(All settings)]をクリックすると、オプション設定のすべての一覧が表示されます。 必要に応じて構成

- (オプション)クレームのマッピングを構成します。 以下のテーブルの[新規追加(ADD NEW)]ボタンをクリックして、新しく作成された行を構成します。[ユーザーメタデータ(User metadata)]列のドロップダウンリストからユーザーメタデータ属性を選択し、[アサーションクレーム(Assertion claim)]列に、IDPが使用する該当するアサーションクレームを入力します。 [Enter]を押すか、テーブルの外側をクリックすると、マッピング情報が保存されます。

ごみ箱アイコンをクリックすると、対応するクレームマッピング情報が削除されます。[アサーションクレーム(Assertion Claim)]フィールドに入力されたキーと、外部IDPが送信するキーは正確に一致する必要があります。クレームのマッピングは大文字と小文字が区別されます。

[ユーザーメタデータ(User metadata)]ドロップダウンリストには、デフォルトで以下のユーザーメタデータが表示されます。

-

名前(Name)

-

メール(Email)

-

電話番号(Phone Number)

-

カルチャー(Culture)

-

アバター画像(Avatar Image)

すべてのカスタムユーザーメタデータ属性も、デフォルトで[ユーザーメタデータ(User metadata)]ドロップダウンリストに含まれます。

マッピングが誤っているか存在しない場合、システムは、外部IDPが送信する一般的に使用される有効な値を検索し、デフォルトのユーザーメタデータを入力します。このプロセスの詳細については、こちらのページを参照してください。

-

- 構成が適切に完了すると、[追加(ADD)]ボタンがアクティブになります。 このボタンをクリックすると、新しく構成したIDプロバイダが保存されます。

新しいOIDCベースのIDPの構成が成功した後、ユーザーログイン時に生成されたIDトークンに「sub」クレームまたは「http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier」クレームの有効な値が含まれていることを確認してください。

前述のクレームが見つからない場合(null応答)もしくは空または空白の値が返される場合、Subscription HubのIDプロバイダは、[nameClaimType]クレーム(デフォルト値:「http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name」)で指定されている有効なクレームデータを検索します。

この情報は必須であり、大文字と小文字が区別され、適切なフォーマットでなければなりません。Subscription Hub内のユーザーアカウントに格納されている[アカウント名(accountname)]の値と一致しない場合、または情報が見つからない場合、ユーザーはBoardにアクセスできなくなり、直接承認の登録プロセスがアクティブな場合、ログイン時にユーザーアカウントは作成されません。